Představte si, že míříte se svým Audi A3 klidně domů. Jedete po široké okresní silnici rychlostí 100 km/h a jízdě věnujete relativně malé množství pozornosti. Prostor před vámi totiž hlídá radar adaptivního tempomatu a předkolizního systému, funkce automatického udržování v jízdním pruhu vás zase nepustí mimo váš pruh. Nemusíte se ani příliš starat o to, když se vám začne chtít spát, systém sledování únavy vám totiž v případě potřeby včas pustí budíček. Vy si tak pohráváte s palubním systémem, který vám předříkává nejnovější zprávy z internetu.

Najednou vůz z ničeho nic strhne volant do protisměru, kde v tu chvíli jako na potvoru jede plně naložený kamion. Reagujete, ale ničemu to nepomůže, a z vašeho pětihvězdičkového šampióna silnic je během chvíle krabička na sardinky – a z vás její obsah. Možná vám ještě auto stihne přečíst zprávu o vaší vlastní smrtelné nehodě, to už ale bude jen definitivní tečka za vaším životním příběhem. Pro vyšetřovatele bude vše jasné, však i sám řidič kamionu řekne, že jste mu zcela nepochopitelně vjeli na rovné silnici přímo pod kola. Na pohřbu vám už jen pustí Marešovo „nezuřila vichřice, foukal jenom vánek, mohla za to únava, blbej mikrospánek“ a smát se tomu bude akorát jedna veselá vdova, která si zaplatila za to, aby se vás zbavila a třeba si i přišla k nějaké tučné pojistce.

Paranoia? Scénář špatného filmu? A jste si tím tak jistí? Koneckonců největším nesmyslem je, že dokonalý zločin neexistuje. Pochopitelně existuje, staly se jich jistě miliony, jen je nikdy nikdo nevyšetřil, proto byly dokonalé. Tohle by mohl být dobrý návod, jak jeden takový zločin spáchat, a to rovnou ten hrdelní. Všechny výše popsané technologie jsou dnes v autech stále běžnější a chybovat mohou i samy o sobě. Neuděláte s tím v danou chvíli vůbec nic, protože primární kontrolu nad řízením vozu mají automatické systémy, ne vy. Řízení, brzdy, ale klidně i plyn a řazení, zkrátka kompletně celé řízení vozu dnes může převzít elektronika s jasně danými záměry. Vaše pokyny pak bude auto zcela ignorovat. Převzít kontrolu ale může i někdo docela jiný a s odlišnými cíli.

Hacking aut není nová záležitost. Zpočátku šlo zejména o jednoduché techniky napodobení dálkového odemykání aut. S rostoucím množstvím elektronických prvků ve vozidlech, ale stoupá i jejich zranitelnost. Luxusnější moderní automobil v sobě skrývá více než čtyři kilometry kabelů a drátů a až 100 milionů řádků softwarového kódu – a řádky každým rokem ve velkém přibývají. Pro srovnání – osobní letadlo jich má údajně jen 15 milionů. To už je solidní výzva pro kyberzločince, nemyslíte?

Elektronické hackování aut probíhá už od roku 2002, a to pomocí modifikování řídících jednotek motoru. Kolem roku 2005 pak pokračovalo zneužívání slabin technologií Bluetooth, o dva roky později docházelo k ovlivňování navigačních systémů podvrhováním falešných zpráv přes FM rádio. V roce 2010 pak vše vyvrcholilo zásahy do mobility auta jeho vzdálenou deaktivací s využitím servisních kódů výrobce. Moderní etapa průniků do aut se datuje od zlomového roku 2015, odkdy je většina automobilů permanentně on-line.

Tip: Mohlo by vás zajímat článek o školení TISAX – aby s vámi automobilky počítaly.

Pokud někdo převezme kontrolu nad vaším autem nebo některými pomocnými systémy auta na dálku přes internet, označujeme to za hacknutí vozidla.

Jak ale vzdáleně ovládnout auto, popřípadě jak ho odemknout, aniž bychom použili hrubou sílu? Sféry útoku se dají rozdělit na dvě hlavní kategorie podle toho, zdali má útočník přístup do cílového vozidla (interní přístup), či nikoliv (externí přístup).

Od roku 2001 musí mít každé auto vyrobené v Evropě CAN sběrnici, tento protokol se stal v roce 1993 mezinárodním standardem pro běžná vozidla (ISO 11898). Na CAN sběrnici se přenáší všechna důležitá data o stavu vozidla a auta na ní mají několik kontrolních jednotek (až 70 ECU – Engine Control Unit).

CAN protokol je broadcast (přenos rámce v počítačové síti, který přijmou všechna připojená zařízení) a každá jednotka vidí všechny pakety. Prostřednictvím tohoto protokolu kyberzločinci provádí DoS útoky. V praxi to probíhá tak, že útočníci zašlou 32 chybových zpráv po sobě, po čemž jednotka ECU přejde do stavu OFF.

Dalším cílem hackerů je OBD-II konektor, který je většinou pod volantem a je jednoduše přístupný. Tento port poskytuje plný přístup ke sběrnici. Výrobci automobilů ale používají různé protokoly na sběrnici, a tedy i útočník musí pro každé auto přizpůsobit odesílaná data jednotkám ECU. Na trhu je nicméně celá řada OBD-II adaptérů a všechny adaptéry mohou vidět veškerou komunikaci na sběrnici CAN. K těmto adaptérům lze použít software třetích stran pro zpracování dat, čímž se otvírají možnosti pro vytvoření vlastní aplikace zaměřené čistě na realizaci útoků.

Hacker, který se tedy nějakým způsobem dostane k OBD-II portu, získá kontrolu nad CAN sběrnicí – a tedy i nad důležitými funkcemi vozidla.

Infotainment systém nejčastěji běží na Linuxu a Windows CE – ve virtuálním prostředí také v Android systému. Konzole disponuje širokou sférou možných útoků. Fyzicky to jsou USB, CD a DVD nebo audio jack, bezdrátově pak Bluetooth, Wi-Fi, GPS či mobilní síť.

Infotainment systém používá i CAN sběrnici, ta je ale oddělená od primární páteře, která obsahuje důležité funkce vozidla. Nejčastější metoda útoku na infotainment konzoli je skrze systémové aktualizace. Před takovým útokem je třeba zjistit, jaký systém na konzoli běží a jakým způsobem se aktualizuje. Pro každou značku automobilu je postup trochu jiný. Používají se jiné architektury, metody uploadu a souborové systémy. Některé aktualizace jsou chráněny digitálním podpisem a hrozí tady také riziko „bricknutí“ systému (poškození firmwaru nebo hardwaru kvůli špatnému nastavení). Doporučuje se proto upravit například jen logo existujícího updatu na otestování funkcionality.

Mezi další zranitelnosti patří přístup k debugovací obrazovce nebo nezdokumentovaný backdoor (název metody umožňující obejít běžnou autentizaci, která za běžných okolností brání uživateli v neoprávněném využívání počítačového systému). Přes USB port se dá aktualizovat firmware vnitřních čipů, který se může upravit tak, aby systém obsahoval požadovanou zranitelnost (například při hackování Jeepu Cherokee v roce 2015).

Dobíjení elektromobilu u veřejné dobíjecí stanice může být rizikové a dává možnost průniku do domácích a firemních sítí. Mezi automobilem a technologií dobíjení dochází totiž k přímému datovému spojení, a proto je zde reálné riziko napadení. Nezvaní hosté se pak mohou například volně pohybovat v řídícím i bezpečnostním systému vozidla, což má svá velká nebezpečí.

Asi nejslavnější hack auta se uskutečnil v roce 2015 na Jeep Cherokee, kde dva hackeři vzdáleně ovládli auto v provozu na silnici. Na tento hack bylo potřeba znát IP adresu vozidla, kterou lze buď náhodně zvolit z rozsahu, jež má výrobce k dispozici, nebo se mohou hacknout všechna auta automatizovaným červem. Pokud bychom chtěli zjistit IP adresu konkrétního auta, tak můžeme síť skenovat a podle VIN čísla nebo GPS nalézt IP adresu (to je však časově náročné). Přes otevřený port Sprint sítě 6667 byli schopni ovládnout OMAP čip (komunikační čip infotainment konzole), následně nahráli SSH veřejný klíč, konfigurační soubor a spustili SSH službu. Tím dostali RCE (Remote Code Execution – vzdálené spuštění kódu) na OMAP čipu.

V tento moment útočníci ovládli infotainment jednotku Uconnect a mohli si hrát třeba s rádiem. Nestačilo to ale k úplné kontrole vozidla, a proto přes OMAP čip „flashnuli“ také druhý čip V850 – upraveným firmwarem, který může komunikovat s CAN sběrnicí. Přes upravený firmware tak mohli posílat CAN pakety a ovládat důležité funkce vozidla.

Řidič vozidla jel v tu chvíli asi 100 km/h a jeho Jeep Cherokee šlapal jako hodinky. Tedy než Miller a Valasek zmáčkli tlačítko Enter. V ten moment měli možnost zapnout a vypnout klimatizaci v autě, měnit stanice rádia, spustit stěrače, korigovat rychlost vozidla či dokonce odpojit brzdy. Řidič vozidla vůbec nechápal, co se děje.

Celý příběh z roku 2015 ukazuje, jak bude vypadat zločin budoucnosti. Přečtěte si ho.

Většina zámků aut operuje na frekvenci 315 nebo 433 MHz. Je možné použít Softwarově Definované Rádio (SDR) na naladění požadované frekvence k zachytávání a k následné manipulaci signálů. Existují 3 typy zámků aut, které se dělí podle použitého kódu:

Starší systémy používají pevný kód, který je jedinečný pro každý ovladač. Ten se nicméně dá lehce zachytit a replikovat dle libosti. Po zachycení jediného kódu má hacker neomezený přístup k vozidlu.

Novější systémy používají plovoucí kód, který se mění při každém stisku tlačítka. Řídicí jednotka je nastavena tak, aby nepřijala dvakrát stejný kód. V některých případech se dá použít brute-force útok na zámek, ale někteří výrobci implementují ochranu proti tomuto typu útoku – funkci Antiscan, která zabraňuje příjmu několika pokusů na stejné frekvenci.

Tyto systémy nicméně často neřeší časovou platnost kódu, a tak lze aplikovat replay útok. Útočník v takovém případě použije rušičku k dočasnému zarušení vozidla a po přijetí platného kódu ji vypne. Uživatel vozidla pak bude muset vyslat minimálně dva signály k odemknutí auta a vůbec ho nenapadne, že se právě stal obětí útoku. Hacker přitom získává jeden platný kód pro pozdější otevření vozidla.

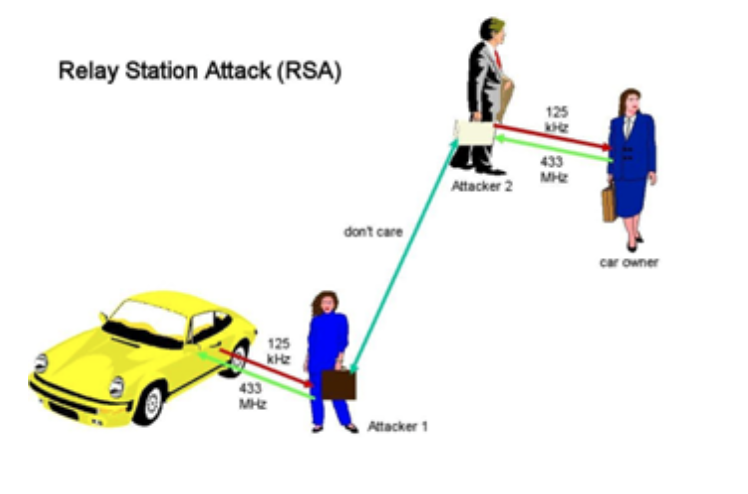

Posledním typem zámků aut jsou systémy bez klíčového přístupu a startování vozu, kde lze vozidlo odemknout bez stisku tlačítka. Zámky vysílají pasivně RFID nízkých frekvencí a při stisku tlačítka vyšlou signál ultra vysoké frekvence. Vozidlo ignoruje stisky tlačítka, pokud nepřijímá RFID nízkých frekvencí, tedy pokud není klíč blízko vozidla. Na tento typ zámku lze primárně použít výše zmíněný relay útok.

Jak probíhá relay útok?

Úspěšná realizace tohoto útoku vyžaduje dva hackery a dvě rádia. Jeden útočník umístí rádio vedle vozidla a druhý ke klíči vozidla. Rádia si mezi sebou vymění signály a útočník je schopen otevřít a nastartovat auto. Hackeři mohou mezi sebou použít jakýkoli signál – i mobilní síť. Alarmy vozidla jsou v takových případech nadbytečné, protože auto důvěřuje signálu a není schopné zjistit, z jakého zdroje se signál odeslal.

Ochranou proti tomuto útoku mohou být tzv. spící klíče. Signál se přestane vysílat, pokud klíč zůstává na jednom místě. Někteří výrobci automobilů používají senzory uvnitř auta k určení lokace klíče. Tyto ochrany ale nejsou dostupné starším modelům. Univerzálním řešením jsou obaly na klíče fungující jako Faradayova klec.

Všechny verze trpí kritickými zranitelnostmi a jediné spolehlivě zabezpečené Bluetooth připojení je vypnuté Bluetooth připojení. Hackeři totiž dokážou útočit z velké dálky právě pomocí této technologie. Důkazem je případ z konference DEFCON, kdy útočníci úspěšně četli RDIF karty (údaje z kreditní karty) ze střechy hotelu vzdálené 21 metrů.

Samostatnou kapitolu podle expertů představuje kybernetická bezpečnost připojeného automobilu ve stavu, kdy je napojený k domácí Wi-Fi – tedy sdílí společnou síť. Slabě chráněné sítě, které si lidé doma provozují, slouží jako snadný bod vstupu pro útok hackera na vozidlo či systémy jeho řízení. Kolikrát je až překvapivé, jak jednoduše lze zrealizovat útok. Za zhruba 2 tisíce korun je možnost koupit si Wi-Fi box, jenž hledá zranitelnosti přístupových bodů Wi-Fi a dokáže je využít. K ovládání existuje celá řada softwarů typu „klikni a už jen koukej“, které podniknou podstatné kroky automatizovaně. Lehce tak můžete proniknout do sítě infotainmentu a poté pouze záleží, jaké další pomyslné dveře jsou uvnitř interní sítě vozu otevřené.

Systémy propojující moderní auta s chytrými telefony jsou z hlediska bezpečnosti úplně nejhorší. Smartphony jsou jedny z nejzranitelnějších „počítačů“ na světě – operační systém Android dokonce získal anti-cenu „nejnezabezpečenější OS roku 2016“. Pro útočníky představuje propojení Androidu a automobilu mnohem snazší cestu, jak napadnout klíčové části auta.

Ukázkou může být Nissan Leaf a mobilní aplikace NissanConnect EV, kterou šlo hacknout a na dálku ovládat klimatizaci a topení (a tím elektromobilu vybít baterii), nebo si zkopírovat záznamy o pohybu vozidla GPS a timestampech (sekvence znaků, které vyjadřují čas vzniku nějaké události). Pak tu máme i aplikaci Blue Link Hyundai, přes kterou bylo možné najít a ukrást auto.

Škodlivý software lze zakódovat dokonce i do zvukového souboru. Testeři jednoduše položili sluchátka iPodu na mikrofon telefonu, který byl spojený s automobilem, kódovanou zvukovou sekvenci přehráli a pronikli tak do CAN sběrnice. Cestu k ovládání automobilu tak měli volnou.

Senzory v pneumatikách posílají nešifrovaným rádiovým signálem informace o tlaku v pneumatikách a otáčkách kol na přijímač, který je přímo napojený na jednotku ECU (Engine Control Unit), jež je součástí CAN sběrnice. Všechna nová osobní vozidla vyrobena v Evropské unii od roku 2012 (v USA od roku 2008) musí být vybavena TPMS a tím se začíná tato technologie stávat terčem útoků. Senzor samotný sice vysílá slabý signál, lze ale použít nízko šumový zesilovač nebo směrové antény k zachycení komunikace z vedle jedoucího vozidla.

Senzor vysílá data každých 60 až 90 sekund. Některé vozy potřebují být v pohybu pro aktivaci senzoru, u jiných naopak některé senzory vysílají signál, i když je auto v klidu či dokonce vypnuté, a tím pádem tak hacker může vyslat wake-up signál pro vynucení odpovědi senzoru na frekvenci 125 kHz.

Milovníci „pokroku“ všechny přesvědčují, že elektronikou a asistenty nabitá nebo dokonce autonomní vozidla jsou jediná přijatelná budoucnost. Údajně mají přinést mnohonásobné zvýšení bezpečnosti a dovést nás k nulovým obětem dopravních nehod. Každá mince má ale dvě strany a autonomní vozidla spolu s určitou bezpečností přinášejí i nová nebezpečí, kterým je třeba ve světe kyberbezpečnosti věnovat pozornost.